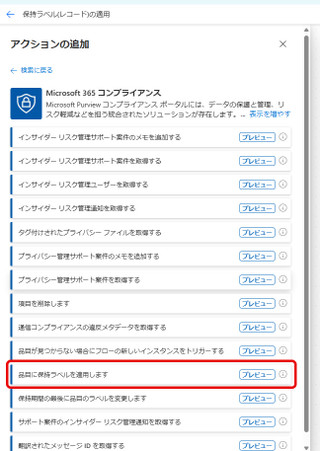

Microsoft 365 コンプライアンス コネクターを利用することで、SharePoint サイト上の任意のファイルに保持ラベルを任意のタイミングで適用できます。

ちなみに、Microsoft 365 コンプライアンス コネクターは💎プレミアムコネクターです。

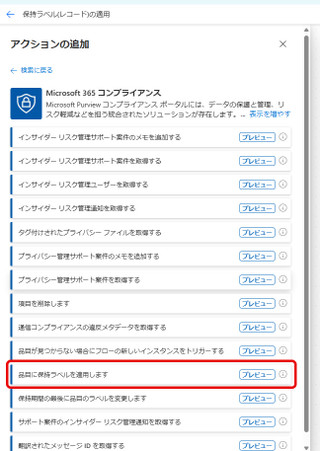

利用するのは「品目に保持ラベルを適用します」アクションです。

保持ラベルについて

保持ラベルはファイルなどのコンテンツの有効期限(寿命)を決めるものです(単なる分類のみに利用することもできます)。 Microsoft Purview コンプライアンスポータルから組織の管理者が事前に用意するものであり、

SharePoint 上で保持ラベルを利用するには、 Microsoft Purviewの管理者が特定の保持ラベル群を特定のサイトに対して発行する必要があります。

各ラベルは次のいずれかになっています。

- 無期限または一定期間保持する。保持期限終了後の振る舞いはラベルごとに決定する (自動削除したり、Power Automate のフローを呼び出して後続の処理を続けたりできる)

- 保持せずに特定の期間後にアクションを適用する (自動削除するなど)

- ラベル付けのみ (分類の目的であり何もしない)

保持ラベルはライブラリの既定値として指定することもできます。なお、フローではいずれの保持ラベルも適用できます。

シナリオ例

フローを利用した保持ラベルの適用では、例えばファイルのプロパティに Status という列があり、この値が Open から Close に変更されたら特定の保持ラベルを適用して、保持を始めるといった処理が可能です。

フローの作成

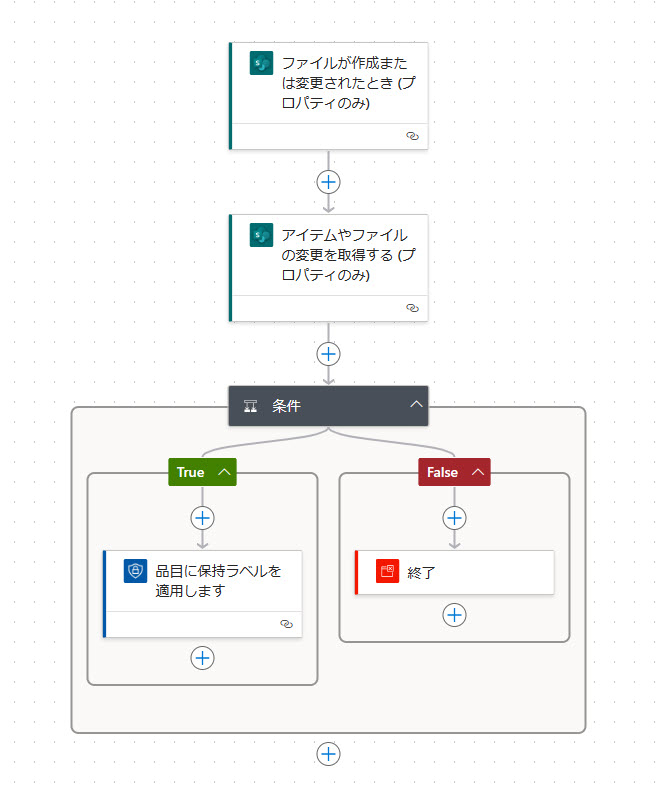

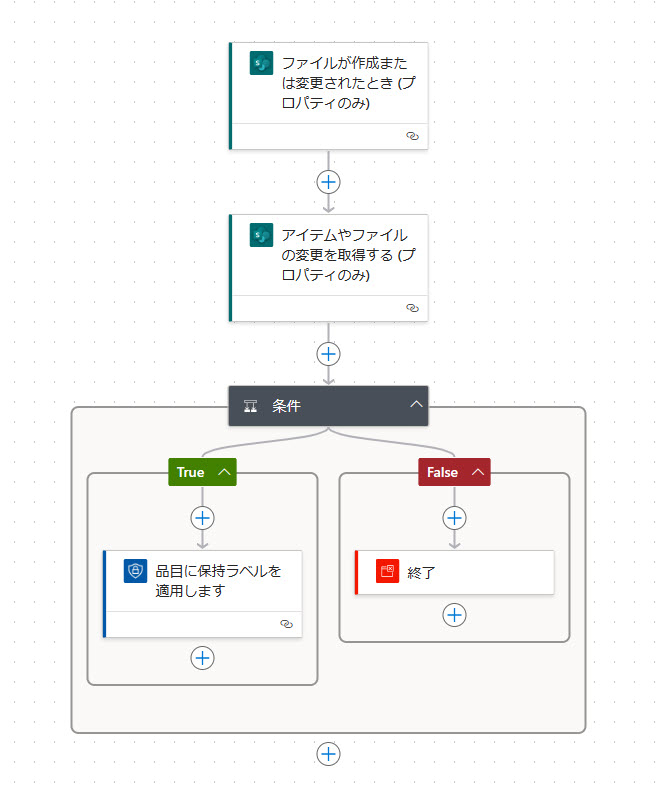

トリガーには「ファイルが作成または変更されたとき (プロパティのみ)」を指定します。

次のアクションとして「アイテムやファイルの変更を取得する(プロパティ)のみ」のアクションを配置します。あとは条件分岐を用意して、True の場合に Microsoft 365 コンプライアンス コネクターの「品目に保持ラベルを適用します」を追加します。

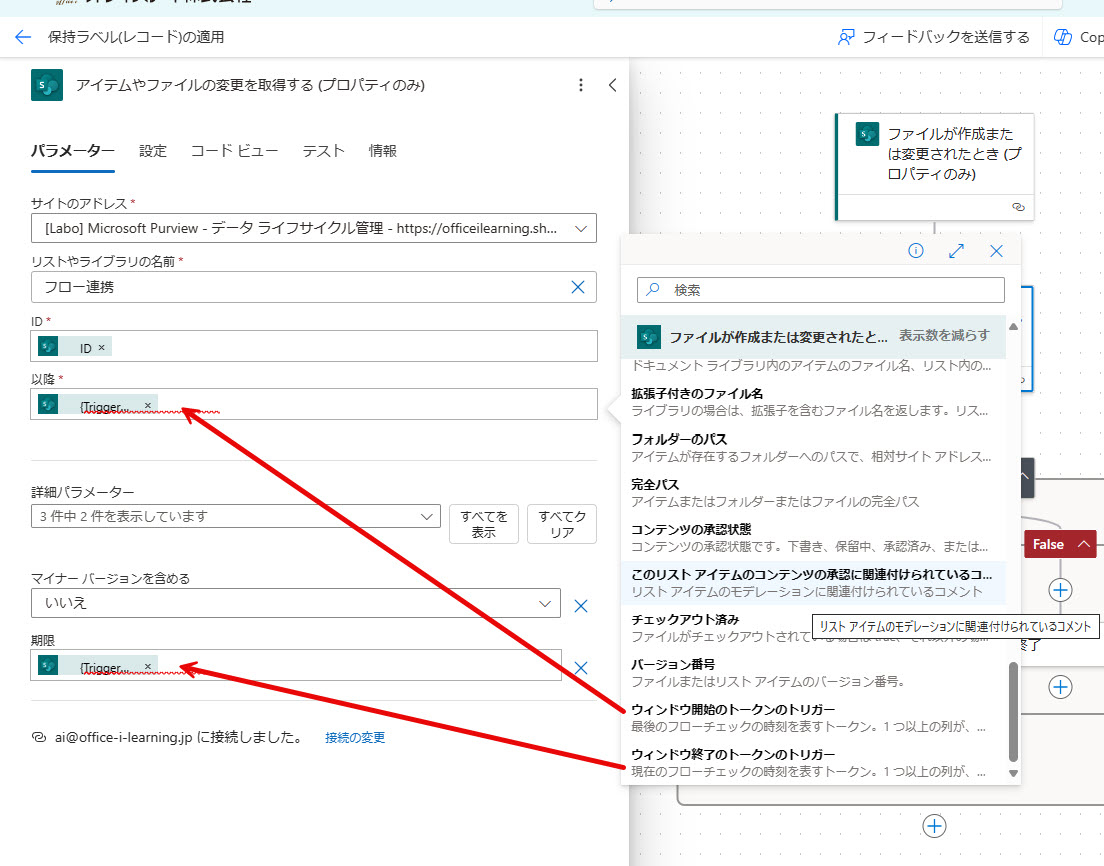

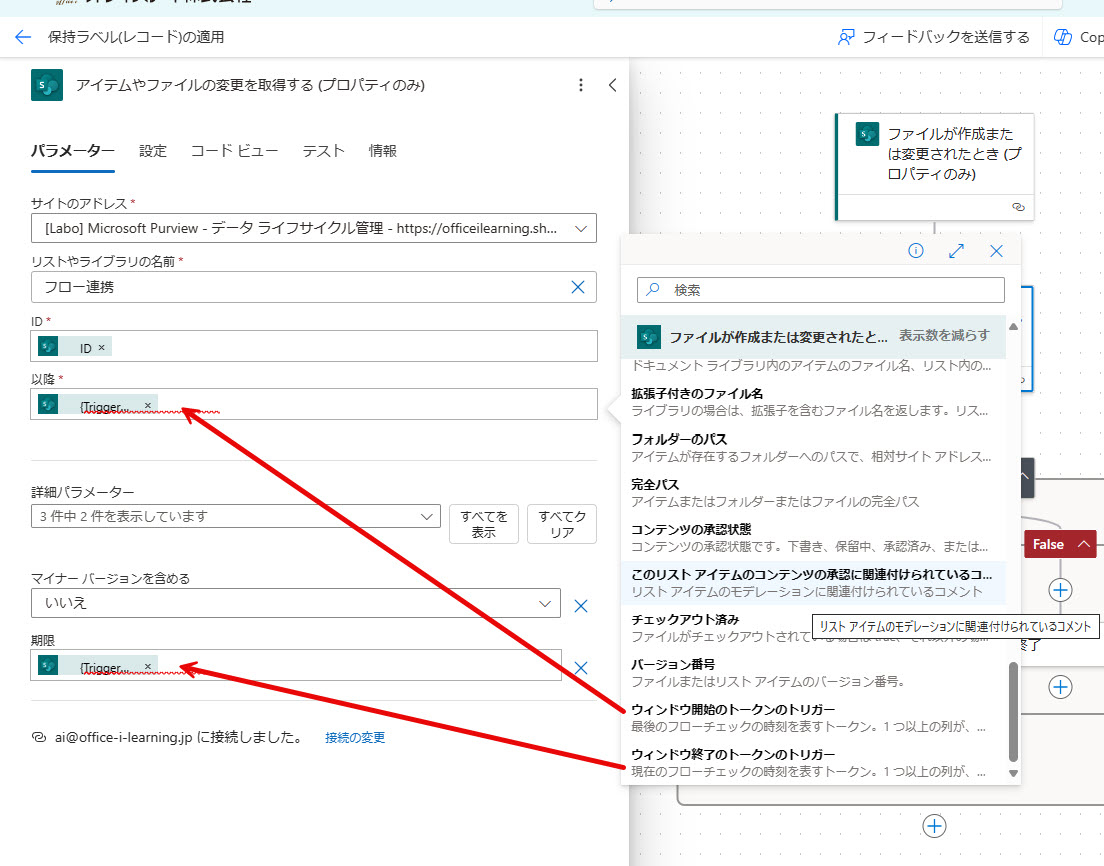

「アイテムやファイルの変更を取得する(プロパティ)のみ」では、IDはトリガーで取得したアイテム ID を指定します。以降と期限はそれぞれ ウィンドウ開始のトークンのトリガーとウィンドウ終了のトークンのトリガーを指定します。

条件では、AND を使います。1つ目の条件では「アイテムやファイルの変更を取得する (プロパティのみ)」アクションの結果の「列が変更されています。 Status」が、is equal to 「true」となるように指定します。もう一つの条件では「ファイルが作成または変更されたとき(プロパティのみ)」トリガーの「Status Value」が is equal to 「Close」になるように指定しします。

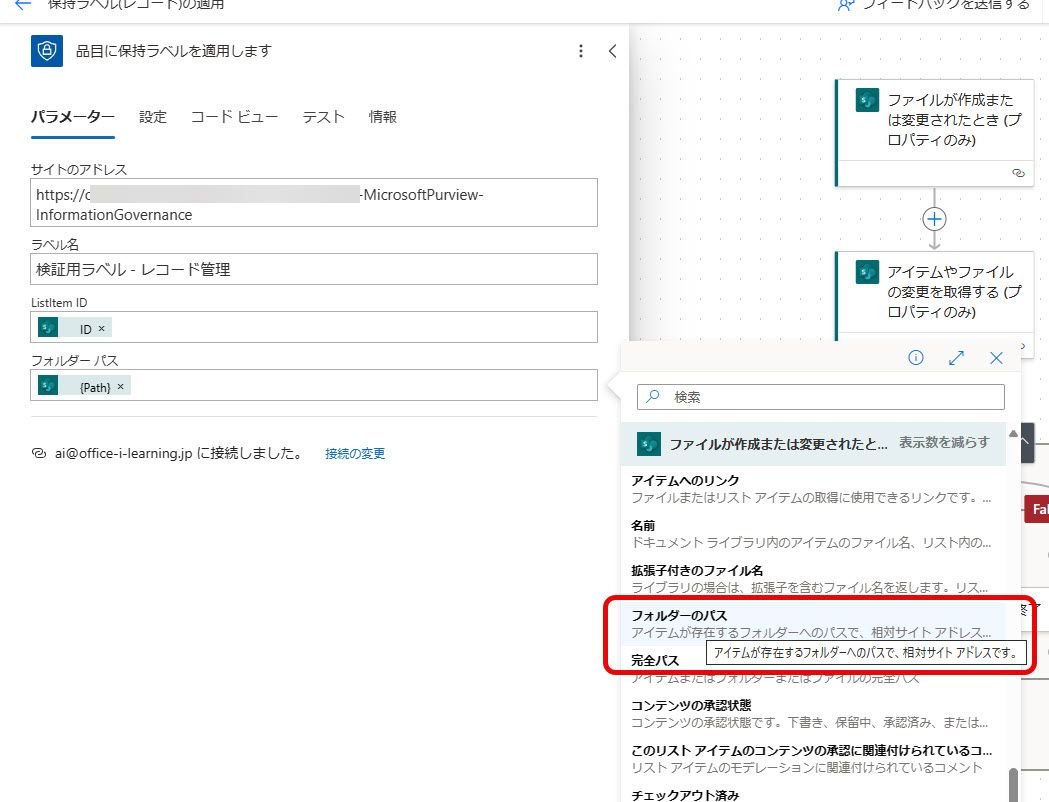

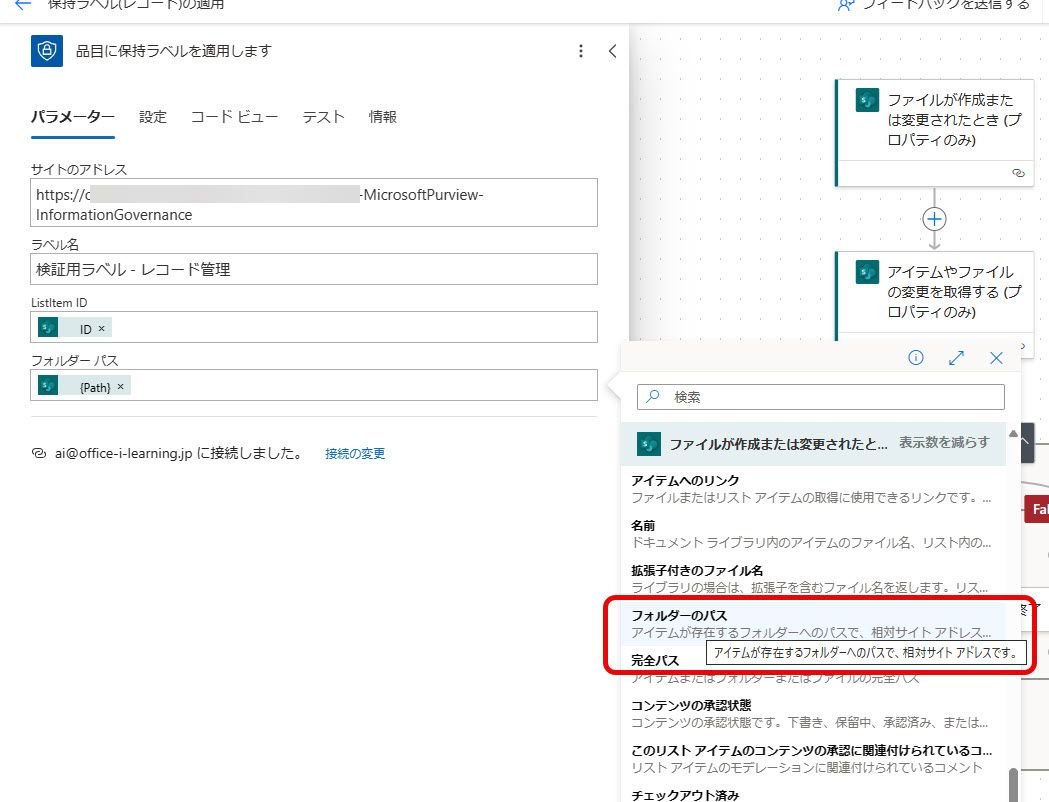

「品目に保持ラベルを適用します」では、サイトのアドレスを指定します。ただし、URLの末尾に “/” を入れないように注意してください。フローが実行時にエラーになります(将来的には修正されるかもしれませんが)。

ラベル名は適用したい保持ラベル名を直接入力します(※今回、指定するのはレコード管理用の保持ラベル)。

ListItem ID はトリガーで取得したアイテムID を指定します。フォルダーパスは、トリガーで取得した「フォルダーのパス」を指定します。

あとはファイルのプロパティを変更すると動作するかどうかを確認するだけです。プロパティを Open から Close に変更します。