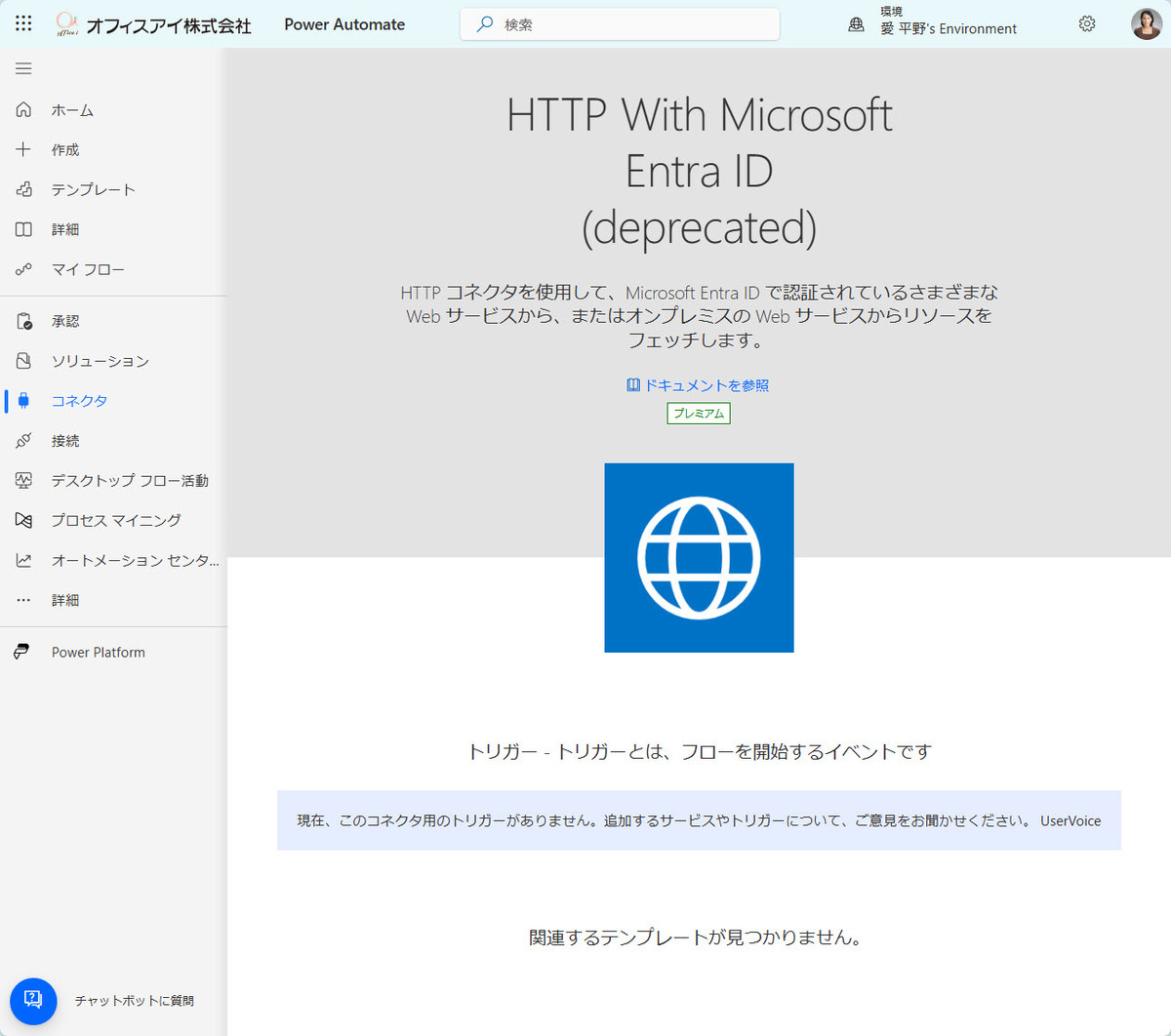

Power Platform の HTTP with Microsoft Entra ID コネクターが 2024年8月末ごろに急遽廃止になったようです。現在、Power Automate で確認したところモダンデザイナーではそもそも旧コネクターがでてきません。コネクターの一覧でも "Deprecated" の文字があります。

後継としてはすでに提供されている HTTP with Microsoft Entra ID (preauthorized) を使うことになります。ただ、API エンドポイントによってはどうも制限がされているようです。私のお客様からも利用できないエンドポイントがあるという話は耳にしています。この辺りは、下記の新旧コネクターの比較記事が詳しいです。

なお、Microsoft Learn のコネクター説明のページは 2024年9月27日現在、日本語ページに "廃止" については書かれていません。ただし、英語の方はすでに更新されおり、廃止に言及しています。

HTTP With Microsoft Entra ID (deprecated) [DEPRECATED] - Connectors | Microsoft Learn

ちなみにさきほどご紹介した Forward Forever の記事の下にコメント欄があり、あれこれやり取りされていますが、どうも廃止は急だったようでアナウンスもなかったようですね。私もあれこれ調べましたが、廃止のアナウンスは見つけられませんでした。コメント内でも "サポートに問い合わせたら Microsoft も知らなかったようだ" とも書かれているので、いつの間にか廃止になったようです。コネクターで deprecated になるものはたくさんありますけど、こんなに早く廃止されて使えなくなるというのは珍しいように思います。

ということで、これに関して日本語の情報が見当たらなかったので備忘録として記事にしておきました。