20205年10月8日 9:00 AM (米国時間)より OneDrive の最新情報がデジタルイベントでアナウンスされました。

💻デジタル イベント

イベントは現在オンデマンドで配信されています。

Copilot + OneDrive—Intelligence in every click, inspiration in every memory | Microsoft Community Hub

今回のイベントのサブタイトルは「Intelligence in every click, inspiration in every memory」です。

「クリックするたびに利用できるAIの知性。あらゆる記憶にインスピレーションが宿る」といったところでしょうか? 前半はOneDrive 上のファイルからいつでも素早くCopilotを利用できるということでしょう。後半の記憶と言っているのは写真が中心となる話。イベントの後半では写真に関する数々の新機能が登場します。

このイベントにあわせて下記のブログも公開されています。

Copilot + OneDrive: Intelligence in Every Click, Inspiration in Every Memory | Microsoft Community Hub

ということで、この記事では今回発表された OneDrive の最新情報を整理していきます。

💡注意: Microsoft 365 Copilot 有償ライセンスについて

なお今回の発表はタイトルにあるように "Microsoft 365 Copilot の有償ライセンス" が対象となる機能が多いのですが、むろん、Copilot のライセンスが関係しない機能もあります。

とはいえ、もし現時点で当該ライセンスを持っていなかったとしても、その潜在能力を知ることができますし導入への後押しとなる情報といえるでしょう。

📝OneDrive に関する基礎知識について

OneDrive についてあまり詳しくないという方は製品の変遷についてまとめた以前の記事を読んでおくと理解が深まると思います。

SharePoint Technical Notes : OneDrive for Business の歴史 (~2023年)

🎞️デジタルイベントの概要

※各スクリーンショットは公開されている YouTube から取得していますが一部、画質があまりよくないところもありますがご了承ください。

このイベントでは Microsoft OneDrive に関わるMicrosoft の6人の方々が各トピックについて説明をしていきます。

ちなみに、上記の画像は OneDrive の写真機能の新しいUXです!

イベントの導入と事例紹介

トップバッターは SharePoint の父とも呼ばれる Microsoft President, Collaborative Apps and Platform | Jaff Teper 氏からで、デジタルイベントの内容の導入部分の話と pwc の OneDrive (Business) の活用事例の紹介です。デジタル改革を数年にわたり進めてきた中でも特に変革をもたらしたのが文書の要約の機能だそう。スタッフは1ファイルあたり20~30ページほどのドキュメントを要約しているそうで、日々の業務フローに組み込まれているとのこと。そもそも組織には45億ものドキュメントがあるそうで洞察を得るのは大変です。ですが、Copilot のおかげで税務チームの一部ではトレーニングプロセスが効率化でき、以前はトレーニングに80~100時間かかっていたのが、今は4~5時間で済むようになったとのこと。またOneDriveの同期機能の導入により、移動中でもいつでも手元にデータがあるので必要なデータにすぐにアクセスできるようになったのはメリットの一つ。

ということで、事例については実際にビデオを見るのがいいと思います。

OneDrive (Business) Web版と同期アプリの新機能

さて、導入部分がおわり次のスピーカーは、Microsoft OneDrive Product Manager | Cami Mejia 氏 です。

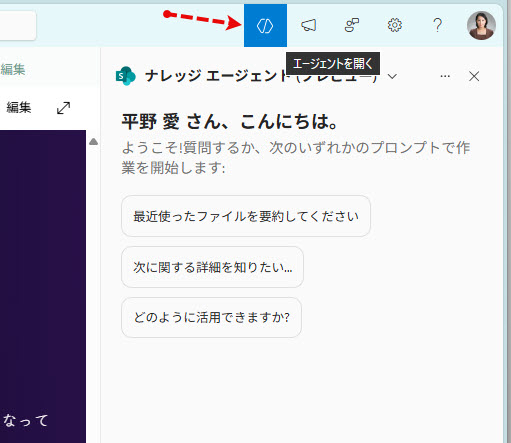

Copilot のフローティングメニュー

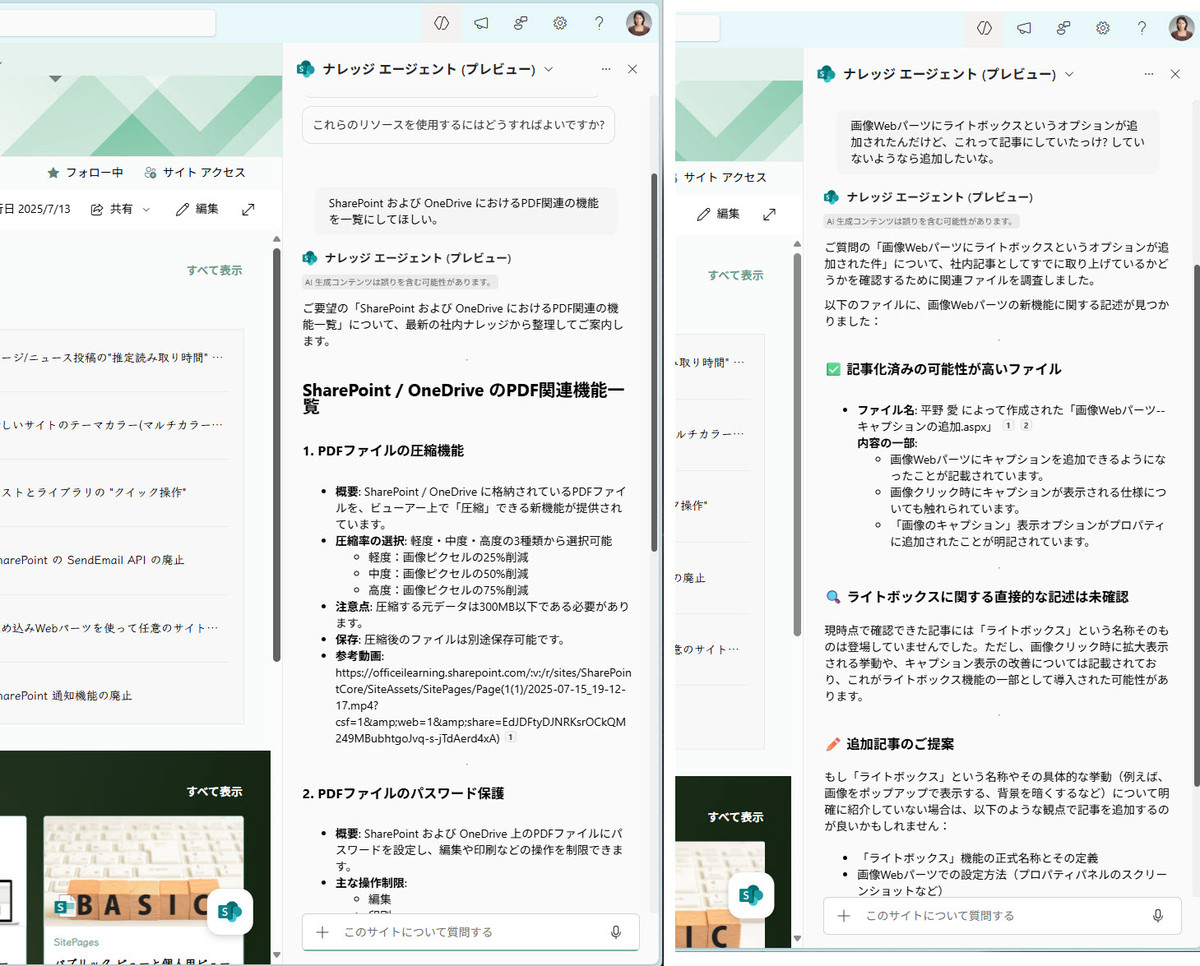

OneDrive (Business) に Copilot のフローティング メニューが追加されます。現在、SharePoint の Knowledg agents はフローティング メニューになっているので同様に OneDrive でも画面右下にフローティングが表示されるようになります。

例えば、複数のファイルを選択している状態で Copilot のフローティングメニューをクリックすると次のような項目が表示されます。

- 選択したファイルの要約をする

- 選択したファイルを比較する

- Copilot が自分に対して何ができるのか聞いてみる

- 選択したファイルに関する質問をする

デモでは、要約の例が紹介されていました。以前から選択したファイルの要約は可能でしたが、使用されている生成AIのモデルがアップデートされていくたびに情報量やその精度などが向上していることがわかります。

OneDrive と同期されたローカルPC上のファイル

続いては Windows などに搭載されているOneDrive 同期アプリに関して。同期されたファイルやフォルダー群はローカルPC上で ファイル エクスプローラー上から直接アクセスできますが、この同期されたファイルからも直接 Copilot が利用できるようになります。

ファイルを選択した際に表示される「OneDrive」をクリックするとこの中に、Copilot を利用する「要約やFAQの作成、質問など」のメニューが表示されます。既にこの機能は利用できるようになっているようで、手元の環境でスクリーンショットをとってみました。オンデマンドビデオとは異なり日本語なのでイメージしやすいと思います。

ちなみに、現時点でもPC上のローカルファイルを右クリックしたときに表示されるコンテキスト メニューには "Ask Copilot" がありますが、これをクリックするとWindows 上の Copilot が起動するだけで選択したファイルに特化したアクションではありません。また、OneDrive で同期されているファイル以外でもローカルファイルにはこのメニューが存在します。

さらに、OneDrive の同期アプリ自体をクリックした際に表示される「アクティビティ センター」からファイルの横の三点マークをクリックするときにも Copilot のメニューが表示されるようになります。

またファイル エクスプローラー上からOneDriveに同期されたファイルを右クリックすると新たに「AI アクション」メニューが利用できるようになります。

この機能は現在 SharePoint のドキュメント ライブラリにロールアウトされてきているものであり、これまでコマンドバーにあった Copilot メニューは 「AI アクション」に変更されています。これをOneDriveと同期されているローカルPC上のファイル(フォルダーも含む)からも直接利用できるようにしようということのようです。

マルチモーダル対応

Copilot はマルチモーダルです。マルチモーダルとは文字以外に画像や音声、会議の録画などにも対応しているということです。

そのため OneDrive に格納されているTeams会議の録画ファイルから直接 Copilot メニューを利用して会議の要約や質問などができるようになります。録画に生成されているトランスクリプトをもとにやり取りすることになります。

他にもホワイトボードに手書きで書いた内容を写真にとり OneDrive に格納していたとしても、この画像について Copilotを使って説明させたり文字を抽出したり、質問したりできます。

デモの中では「私が最優先ですべきことは何?」と聞いています。これに対してCopilotはJPEGの画像内の手書き文字を読み取り次のように回答しています。

- Cami には9/5 までに提案書を提出してもらう

- Alexにはスライドの最終調整を9/2までに行ってもらう

オーディオ概要 (Audio overviews)

Copilotはファイルの概要をオーディオ概要として作成できます。Podcast を聞くように内容を聞き流しながら情報を把握できます。通勤中などに便利です。

モバイルデバイスの OneDriveからこうしたオーディオ概要の作成もできるようになります。ちなみに、OneDrive for the web にもオーディオ機能はすでに展開されているはずなのですが英語のみとなっているそうで、いまだに OneDrive にはオーディオ概要を作成するメニューは登場していません。日本語対応にはもうしばらく時間がかかりそうです。

OneDrive と SharePoint

さて次は、Microsoft OneDrive Principal PM Architect | Arvind Mishra 氏 のパートです。OneDrive とかかわりの深いSharePointについても言及しています。

OneDrive の新しいロゴ、登場!

まずは、OneDrive のロゴが新しくなりました! という話から。ちなみに、Microsoft 365 の製品ロゴがこのイベント前から変わったので SharePointや Word, Excel, PowerPoint, OneNote なども新しくなりましたね。

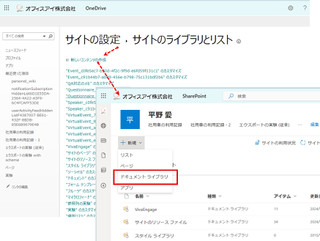

SharePoint のドキュメント ライブラリ

SharePoint のドキュメント ライブラリに OneDrive の操作性が加わります。デモの画面はライブラリのイマーシブモード(拡大表示)のようですが、フィルター項目にファイルのアイコンが並んでいたり、コマンドバーの位置が右上に移動したりといろいろと変化していますね。

ビューの操作アイコンもちょっとわかりやすくなっていますし、デモではグループ化表示も直感的にできるようになっていました。

OneDrive にショートカットを作成する

何年も前から Microsoft は OneDrive 同期アプリで SharePoint を同期する際に SharePoint から "OneDrive と同期" ではなく、ショートカットを使うよう推奨しています。

今回のデジタル イベントでもこれをことさらに強調していました。ショートカット経由で同期した方がスマートだし、選択したものだけを同期できる。現状では、従来の同期ボタンと比較してショートカットが5倍も使われているのだそうです。実際、Microsoft 社もショートカット機能をより使って欲しいので、目立つ場所にこのメニューを表示するようにしています。従来の同期はメニューの後ろの方に追いやられています。

また、すでに同期されているコンテンツをスムーズに「ショートカット」へと移行できるようにすでに同期されているファイルなどに対してショートカットを追加すると「置き換える(Replace)」できるようになります。

People Card

OneDrive と同期しているPC上ではファイル エクスプローラーのホームに OneDrive が統合されています。ここの「共有」タブでは誰と一緒にファイルを利用しているかを確認できます。そのためここにはファイルやフォルダーにつながりのあるユーザーのプロファイルやアクティビティの主体となるユーザーが表示されます。

この「ひと」のアバターをクリックすると新しい People Card が表示されます。ここでは連絡先や最近自分と共有されたファイル群、TeamsやOutlook でのやり取りなどが確認できます。

新規ファイルの保存場所が既定で OneDrive へ

Word, Excel, PowerPointなどの Office アプリケーションの新規ファイルの保存場所を直接、OneDrive に保存できるようになります。ファイルに書き込みを始めると「AutoSave」が自動的に有効になり OneDrive にファイルが保存されます。そのためすぐにほかの人と共有することが可能です。

この機能は、Windows 版の Word の Insider Channel で現在利用可能です。今のところ Wordのみがサポートされますが、Excel と PowerPoint も近くサポートされるとこと。

OneDrive とチームワーク

Microsoft OneDrive Principal Product Manager の Stephen Rice氏がスピーカーであり、OneDrive とチームワークについて述べています。情報のシェアにフォーカスしながら、運用管理面での新機能などについても言及しています。

Hero Link

最初に紹介されたのが「ヒーローリンク」です。これはこのブログでも以前取り上げました。詳しくは下記をご参照ください。

SharePoint Technical Notes : Microsoft 365 に導入される次世代の共有機能について: ヒーローリンク

当初は今年の秋ごろ(つまり今頃)に詳細が分かるはずだったのが、Microsoft 365 Roadmap を見ると来年の春ごろにずれ込んだようです。

追加情報としてはヒーローリンクをメールで送信する際に Copilot によるファイルの概要生成ができるというところでしょうか。現在の共有リンクでもサポートされていますが、ヒーローリンクでも利用できるようです。リンクを送信された相手はファイルを開かなくても概要がさっと把握できるわけです。

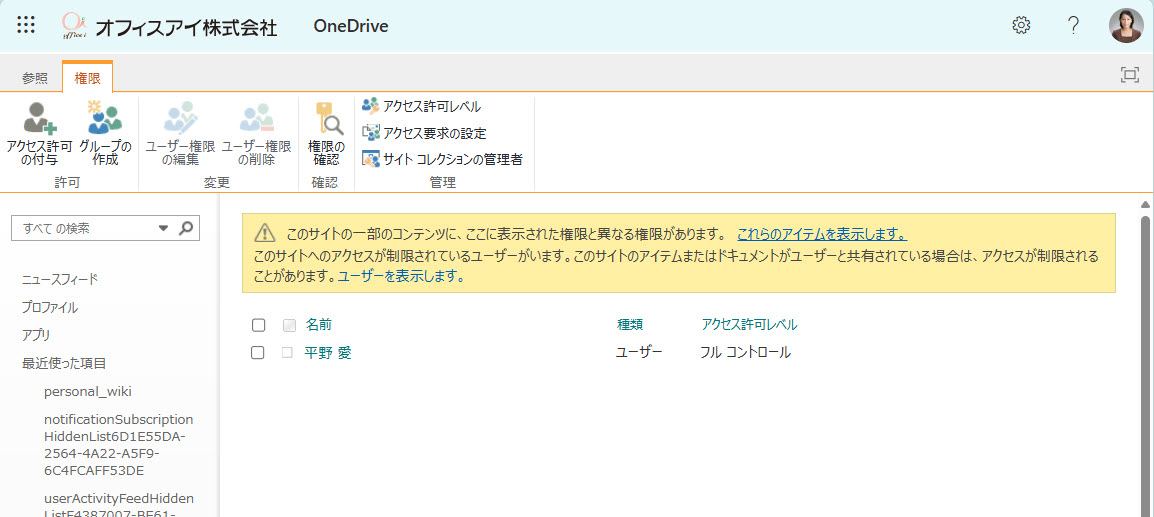

アクセス要求画面のアップデート

ユーザーがアクセスしようとするサイトやファイルなどのコンテンツにアクセス権限がない場合は、既定では「アクセス要求」を行えるようになっています(サイトの既定値)。

これまで提供されてきたアクセス要求画面は確か SharePoint Server 2010もしくは SharePoint Server 2013 あたりから提供されているもので、もうかなり古臭くなってしまっていますが、ようやく新しいアクセス要求画面が登場するようです!

ドキュメント ライフサイクル管理: ファイルの一括転送

退職するユーザーがいた場合、基本的にはそのユーザーのOneDriveは最終的には削除されることになるため、重要なファイルなどを迅速に別の場所に移動させる必要があります。

新しいアップデートでは、OneDrive の所有者は保持していたファイルを別のユーザーやSharePoint のコラボレーションサイトなどに一括移動できるようになります。

この移動画面では目的のファイルを移動、コピー、ダウンロード、削除ができます。

この画面に表示されるファイルはフィルターが可能で、他のユーザーと共有されているファイルのみに絞り込んで確認することもできます。

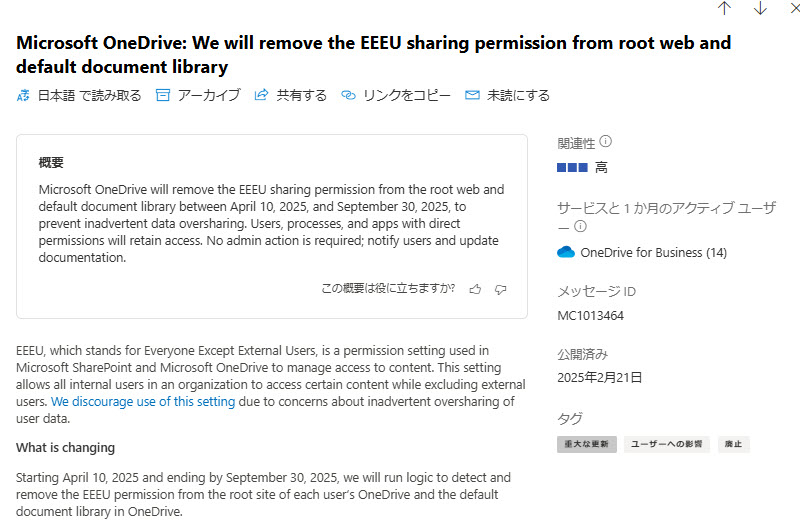

ファイルのアーカイブ

Microsoft 365 アーカイブは利用頻度の少ないファイルや削除予定のファイルなどを安価なストレージに移動して運用するための仕組みです。利用するには従量課金制の設定をテナントレベルで事前に行っておく必要があります。

現在はサイト単位のアーカイブのみが可能でが、新たにファイル単位のアーカイブが可能になるとのこと。Microsoft 365 アーカイブがアナウンスされた時から多くの方が関心を持っていたトピックでMicrosoft はこれをサポートする予定であるとは明言していました。待望の機能といえそうです。

デモを見るとドキュメント ライブラリに新たに「アーカイブ」メニューが追加されています。

アーカイブする際に、最初の7日間はすぐに再アクティブ化できることと、再アクティブ化する場合は最大24時間かかることを知らせるメッセージが表示されます。

アーカイブするとアーカイブされたことを示すアイコンが表示されます。このアイコンは Teams のチームをアーカイブしている場合と同じものですね。

ちなみに、夏の終わりごろから SharePoint の検索画面ではアーカイブしたコンテンツの検索ができるようになっています。

OneDrive の同期の正常性ダッシュボード

Microsoft 365 Apps 管理センター(https://config.office.com)に OneDrive同期の正常性ダッシュボードに「OneDriveの同期」があります。

ここでは組織内において同期エラーの発生しているデバイス、フォルダーバックアップを使っているデバイス、最新バージョンを持たないデバイスなどの比率が確認できます。

レポートはPower BI にエクスポートして分析することも可能です。

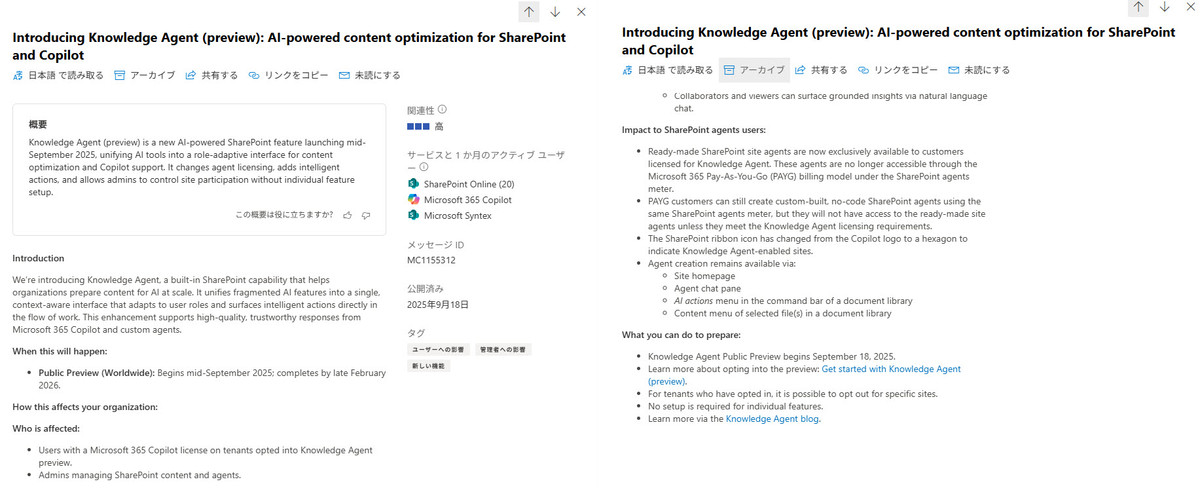

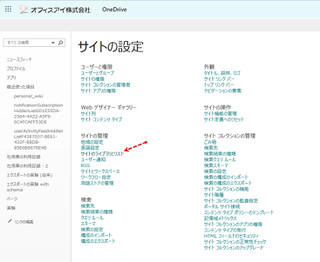

SharePoint 管理センター内の Copilot

SharePoint 管理センター内でも Copilot は利用できます。デモでは次のようなやり取りをしています。意訳するとこんな感じ↓。

ユーザー「あなたが見つけた過剰に公開されているサイトを削除してほしい」

Copilot 「さすがにそれはリスクの高い操作ですよ。当該サイトを一度確認してから手動で削除する方がいいですよ」

ユーザー「おっと。そうしたサイト上でのサイトアクセスレビューを始めて欲しいという意味だったんだ。」

Copilot 「それはいいね! サイトレビューが完了するまで毎週月曜にサマリーをメール送信しますね」

ということで、もちろん、SharePoint 管理センターなどでの管理機能を熟知しているうえでとなりますが、Copilot と対話することでスムーズに管理操作を行えるようになります。

ちなみに、弊社では SharePoint 管理センターを利用する管理者向けのオリジナル研修を行っています。他ではあまり扱っていないようなIT管理者向けの濃い内容の研修です。ご参考まで。

【オフィスアイ株式会社】Microsoft 365 SharePoint の構成と管理 ~Microsoft 365 Copilot 対応~

個人向けのOneDrive

続いては個人向けの OneDrive についてのアップデート情報です。スピーカーは Microsoft OneDrive の Principal Group Product Manager の Kalpana Berman さん。

OneDrive モバイルアプリ

去年、OneDrive のモバイルアプリのUXが大きくに変わりました。

このUXが OneDrive (個人向け) のWeb版に導入されます。写真に関してはモーメント、ギャラリー、アルバム、ひと、お気に入りなどで分類があります。

モーメントタブでは特定の日付を選択するとAIがその日に関連する写真をキュレートしてくれます。思い出をうまく整理してくれるわけですね。

思い出の写真からスライドショーも作成できビデオとして自動保存できます。

写真の検索もできるようになっており、デモでは「庭にいるうちの子どもたち」で検索しています。

またモバイルアプリの新機能として選んだ写真をアニメ風に加工したりできるようになります。

カメラロールには類似する写真が複数あったりしますが、これを1つにまとめてくれる機能も搭載されています。

スタックした写真から1つだけを残して後は削除するといったことも可能です。

Photo Agent

Microsoft 365 Copilot チャットに新しく Photo Agent が加わります。これは Microsoft 365 Premium のサブスクライバーが間もなく利用できるようになる機能です。今のところエンタープライズ向けの展開ではないのでご注意ください。

例えば「Cobo に出かけたときの写真からベストショットを見つけて!」と依頼します。

目的の写真を見つけてきてくれます。

プロンプトからアルバムの作成依頼などもできます。

これからのOneDrive

最後は Microsoft OneDrive チームの VP, Product Management Jason Moore 氏がスピーカーです。これからの OneDrive について語ります。

ファイルの整理

OneDrive のCopilot フローティングメニューには「Organize your files, without the effort(手を煩わせることなく、ファイルを整理しますよ)」というメニューが用意されます。

これによって、散らかっている自分の OneDrive の中のファイル群をCopilotが整理してくれます。フォルダーに整理してくれたり、フォルダーを色分けしてくれたりとあれこれ提案してくれます。

提案内容をプレビューすることもでき、Before / After での比較も可能です。ちょっと魔法使いみたいな機能ですね。家の中なんかもこうやって苦労なくさっと片付くといいのに。。。

OneDrive のホームにある検索ボックスはもともとサイト(コレクション)横断検索などができるようになっていましたが、これが新しくなり、Copilot 検索と同じような検索になります。

キーワード検索ではなく、自然言語による文脈に配慮した検索ができるわけです。

OneDrive カスタム エージェント

SharePoint ですでにカスタム エージェントが作成できるようになっていますが、ようやく OneDrive にも同様のものがお目見えです。

特定のフォルダー内のファイルに特化したエージェントを作成できます。

エージェントの作成画面は SharePoint のものと同じですね。

Researcher Agent

OneDrive のCopilotからResearcher による推論が可能になります。特定のフォルダー内の複数のファイルを横断的に調査しレポートを生成します。

画面はあえて小さくしているようですが、詳細なレポートが画面に表示されています。

OneDrive 内からワンストップで戦略までたてることができるわけですね。この機能は近く利用できるようになるそうです。

OneDrive Photos in Windows

来年に登場する予定なのが Windows の OneDrive Photo アプリです。Web版のOneDrive の写真と同様の機能が Windows にも投入されます。

その他の参考情報

2025年11月18日~12日(米国)にはサンフランシスコにて Microsoft Ignite が開催されます。

こちらでもいろいろな情報がでてくるとのことで期待大ですね。有償の現地開催ではありますが、ハイブリット開催となっているためデジタル イベントとして無償で参加することも可能です。