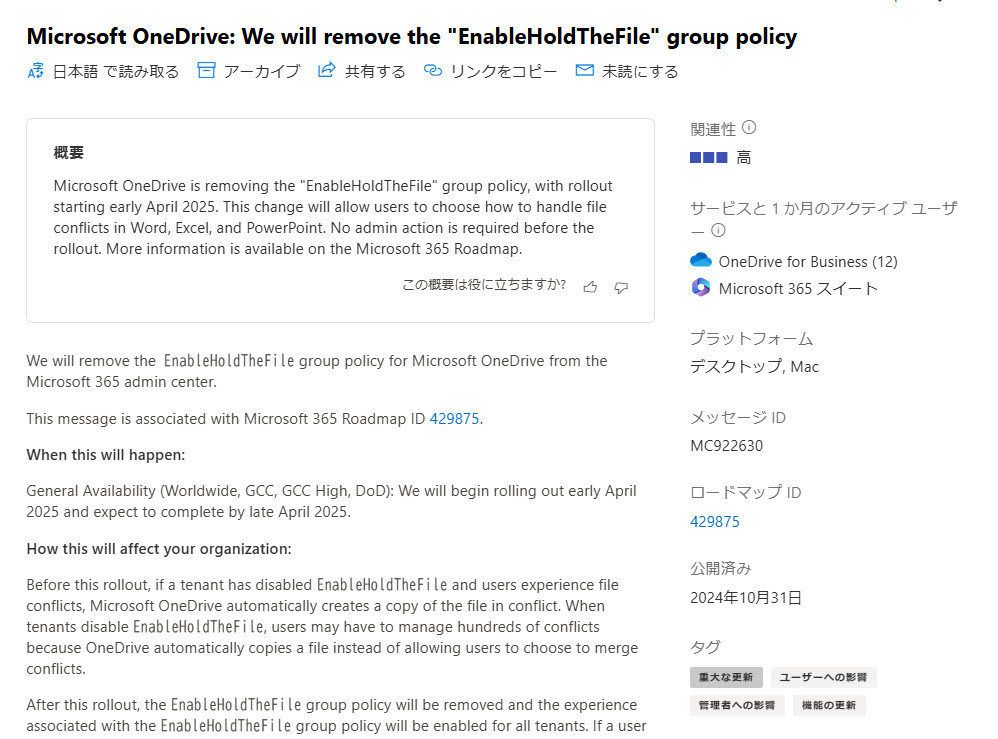

現在、Microsoft 365 内の OneDrive (Business) には EnableHoldTheFile グループポリシーがありますが、2025年4月上旬~下旬にかけてこのポリシーが削除されます。このロールアウトは自動的に行われるためロールアウト前に管理者が対応べき操作はありませんが、どのように変更されるのかを管理者は把握し、ユーザーにアナウンスするなどの対応が必要になります。

このポリシーは Office ファイルの同期中の競合を処理するためのものです。 EnableHoldTheFileポリシーを明示的に有効化している場合は同期の競合が発生した場合にマージするか両方のコピーを保持するのかを指定できていました。

[参考] IT 管理者 - OneDrive ポリシーを使用して同期設定を制御する - SharePoint in Microsoft 365 | Microsoft Learn

このMicrosoft によるポリシーの削除前にからすでにEnableHoldTheFile ポリシーを無効化していて、ポリシー削除がロールアウトされる前だとOneDriveは競合を見つけるとそのコピーを自動作成します。そのため、ユーザーが競合をマージすることを選択する代わりに、自動的に非常に多く作成されるコピーを管理しなくてはならなくなる可能性があります。

ポリシー削除後

ロールアウト後にはこのポリシーの削除後され、Word, Excel, PowerPoint でファイルが競合した際にどのバージョンを選ぶのかユーザーが選択できるようになります。このグループポリシーに関連付けられているエクスペリエンスはすべてのテナントで有効になります。

ユーザーが Word, Excel, PowerPoint ファイルを開く時に同期の競合があれば、それを解決するようユーザーは要求されます。そこでユーザーはファイルのどれを保持するかを選択できるわけです。もし競合が解決できない場合は、バナーには「ファイルのコピーを保存する」または「変更を破棄する」のいずれかが表示されます。

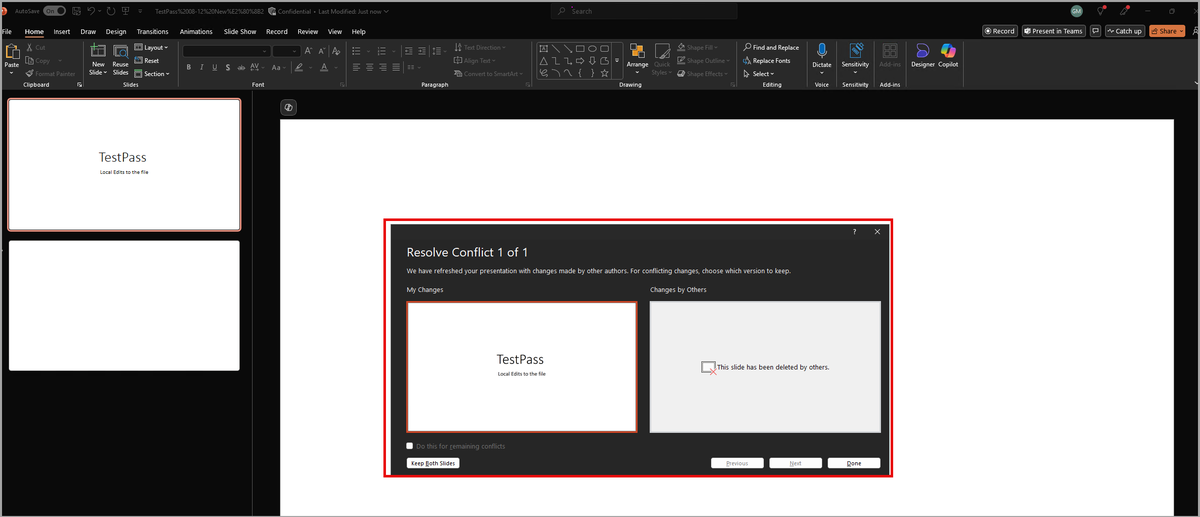

PowerPoint でファイルを選択するためのユーザー通知は次のようになります。

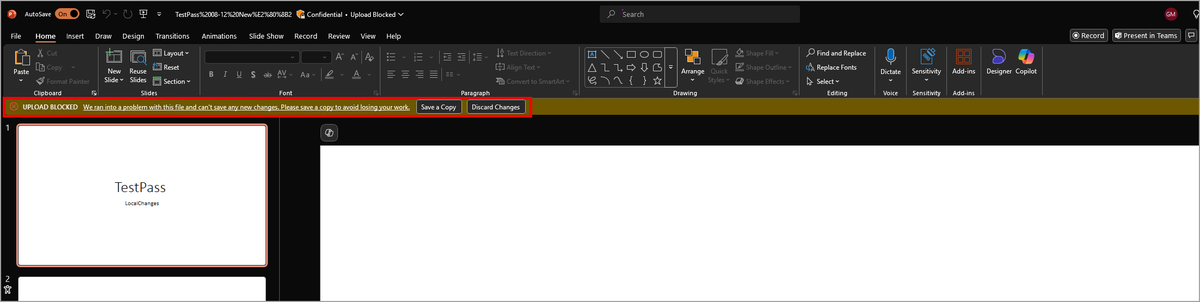

「ファイルのコピーを保存する」または「変更を破棄する」のユーザー通知は次の通りです。

情報ソース

この情報はMicrosoft 365 管理センター内のメッセージセンターの Message ID: MC922630 です。